Una sentinella a guardia della Rete Aziendale

Come abbiamo visto, la Rete LAN Aziendale non è nativamente dotata di meccanismi di controllo in grado di garantire che solo dispositivi ed utenti espressamente autorizzati possano accedervi.

Questo è un problema in quanto, in assenza di un controllo di accesso, possono essere connessi alla rete anche dispositivi in grado di intercettare le comunicazioni e rubare informazioni Aziendali (come è successo alla NASA).

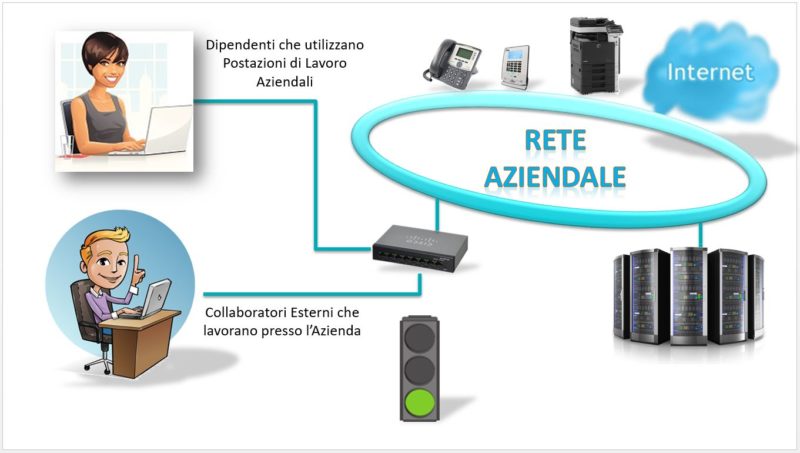

Occorre mettere una «sentinella» a guardia della Rete Aziendale, che:

- faccia passare gli amici

cioè i Dipendenti che utilizzano i dispositivi (PC e Notebook) Aziendali per svolgere il loro lavoro e gli eventuali Collaboratori Esterni che lavorano all'interno dell'Azienda per un periodo di tempo stabilito, utilizzando anche dispositivi di loro proprietà per accedere in rete.

Tra gli "amici" vanno annoverati anche i dispositivi come le stampanti di rete, gli orologi marcatempo, i telefoni VoIP e tutti gli altri dispositivi la cui connessione in rete è stata esplicitamente autorizzata dal Dipartimento IT.

- respinga i nemici

cioè gli attaccanti e gli spioni che tentano di connettersi in rete allo scopo di carpire informazioni o creare danni.

Tra i "nemici" vanno annoverati anche gli apparati di rete, gli SWITCH da tavolo e gli altri dispositivi elettronici (come ad esempio le schede Raspberry Pi) la cui connessione in rete non è stata esplicitamente autorizzata dal Dipartimento IT e la cui presenza in rete potrebbe creare problemi e disservizi.

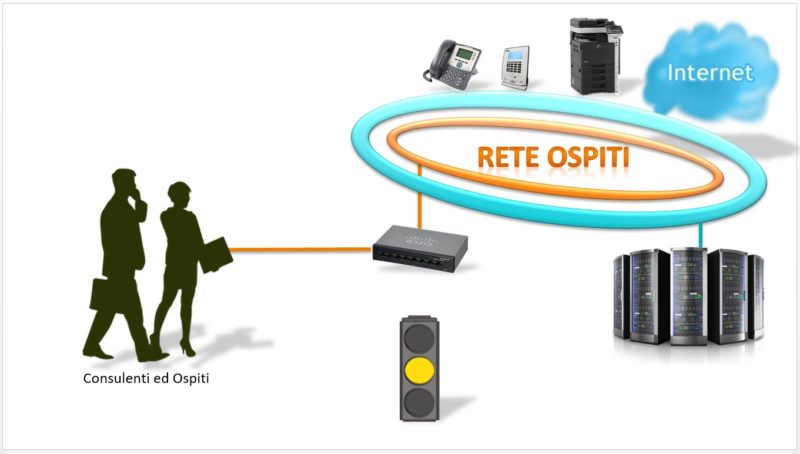

- trattenga in un'area apposita gli eventuali Ospiti

che hanno necessità di usufruire di alcuni servizi di connettività dell'Azienda (ad esempio per effettuare stampe o per connettersi a Internet), ma non debbono poter interagire con tutti gli altri Sistemi Aziendali.

Il Network Access Control (NAC)

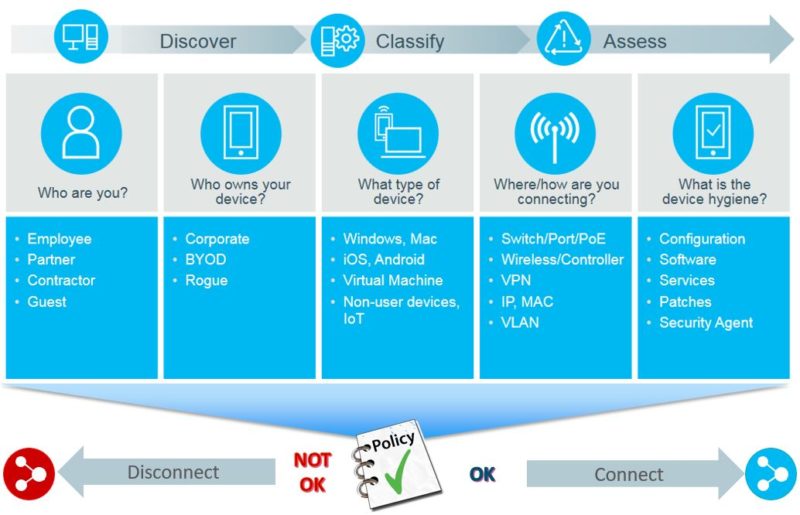

Il Network Access Control ha lo scopo di fare esattamente ciò che implica il nome: controllare l'accesso a una rete di computer attraverso un insieme di regole che devono essere soddisfatte affinchè la connessione logica sia abilitata e fornisca i servizi di comunicazione richiesti.

In senso lato, il NAC rappresenta una vasta categoria di prodotti e soluzioni per la sicurezza delle reti la cui definizione è allo stesso tempo in evoluzione e controversa.

Senza addentrarci nella complessità di tutte le funzionalità che vanno sotto questo nome, nel seguito esamineremo come - attraverso il NAC - è effettivamente possibile realizzare una «sentinella» in grado di implementare le tre regole di accesso fin qui descritte, ossia:

- far passare gli amici;

- respingere i nemici;

- trattenere in un'area apposita gli Ospiti.

NAC 802.1x e "Next Generation NAC"

Una prima importante distinzione va fatta con riferimento alle modalità tecniche utilizzate per l'implementazione della soluzione NAC.

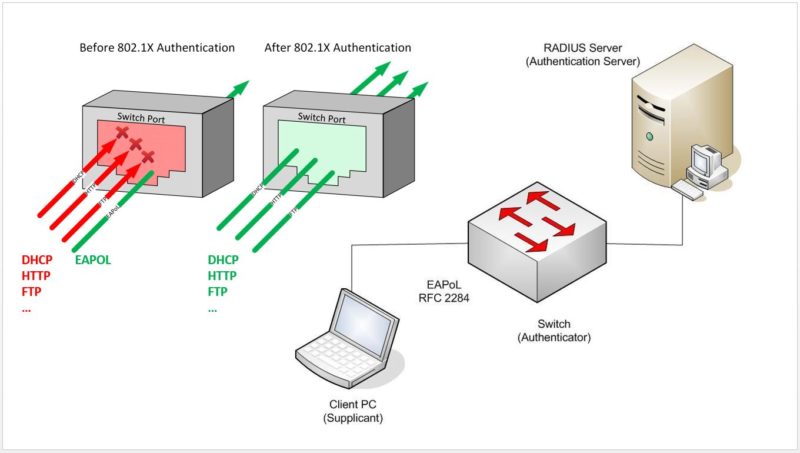

NAC 802.1x

Lo standard IEEE 802.1x fornisce un meccanismo di autenticazione ai dispositivi che vogliono collegarsi tramite uno SWITCH o un access point WiFi ad una rete LAN o WLAN, stabilendo un collegamento punto a punto e impedendo collegamenti non autorizzati alla rete locale. Viene di norma utilizzato nelle reti locali wireless per gestire le connessioni agli access point, ma è possibile implementarlo anche per le reti cablate.

Nel NAC 802.1x il ruolo di "autenticatore" viene svolto dallo SWITCH di rete.

Le porte di accesso dello SWITCH sono inizialmente configurate in modo da bloccare ogni tipologia di traffico, lasciando passare solo le richieste di autenticazione provenienti dai Client (Supplicant) e dirette al RADIUS Server, secondo il protocollo EAP-Over-Lan (EAPOL).

Solo dopo che l'autenticazione è avvenuta con successo, la porta di accesso dello SWITCH viene configurata in modo da lasciar passare tutto il traffico verso la rete.

Per l'autenticazione possono essere utilizzati diversi metodi: USERNAME e PASSWORD oppure Certificati Digitali.

In funzione dei parametri legati all'identità del richiedente è possibile configurare l'accesso ad una determinata "Virtual LAN" (VLAN): ad esempio alla VLAN "Ospiti", segregata dal resto della Rete Aziendale, per gli utenti riconosciuti come tali.

Per i dispositivi che non sono in grado di autenticarsi secondo lo standard 802.1x, ma devono comunque poter lavorare in rete (ad esempio le stampanti di rete, i marcatempo, i telefoni VoIP) è possibile impostare una abilitazione specifica ("MAC Authentication Bypass") basata sull'indirizzo della scheda di rete (MAC Address) del dispositivo.

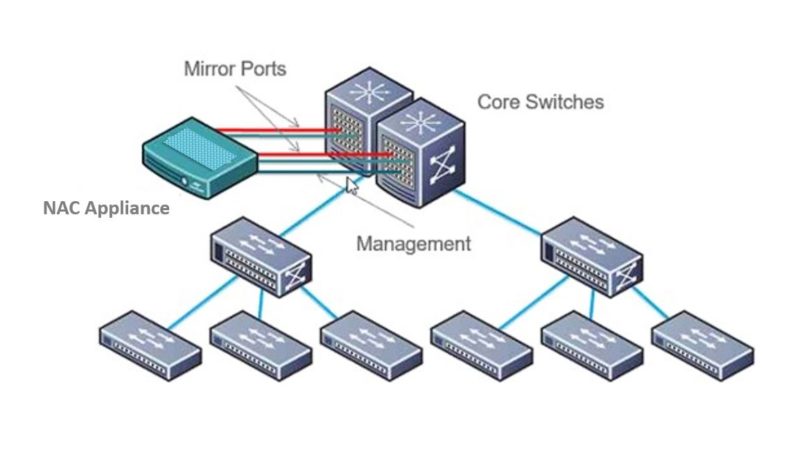

Next Generation NAC

Molti vendor rendono oggi disponibili soluzioni tecniche di "Next Generation NAC". Tali soluzioni sono state sviluppate sia per superare alcune limitazioni del NAC "tradizionale" (il controllo di accesso 802.1x funziona solo con i dispositivi che supportano tale standard) che per estenderne le funzionalità ben oltre il semplice controllo di accesso alla rete.

Queste soluzioni non richiedono alcun ruolo attivo degli SWITCH nel processo di autenticazione (lo SWITCH non deve più svolgere il ruolo di "autenticatore") ma delegano invece tali funzioni a dispositivi dedicati (NAC appliance) in grado di:

- analizzare attraverso apposite "mirror ports" tutto il traffico di rete generato dai dispositivi che si connettono;

- identificare e classificare i dispositivi connessi in rete, in base alle varie tipologie di traffico che generano;

- interagire con gli apparati di rete (SWITCH) attraverso le interfacce di "management", modificando dinamicamente la configurazione delle porte di accesso, in funzione di "policy" appositamente configurate.

Alcune particolarità degli scenari di implementazione

La scelta di una soluzione NAC deve necessariamente tenere conto di alcuni vincoli imposti dal modo in cui la Rete Locale Aziendale è stata implementata nella realtà.

Natura, tipologia e configurazione degli SWITCH di rete

La realizzazione e l'evoluzione nel tempo dell'architettura della Rete Locale Aziendale ha certamente portato ad una configurazione piuttosto eterogenea, con la contemporanea presenza di differenti marche e modelli di SWITCH e l'implementazione di diverse configurazioni, in funzione delle necessità operative delle varie aree Aziendali.

La soluzione NAC dovrà pertanto:

- essere compatibile con le varie tipologie di SWITCH già presenti in Azienda, evitando se possibile di richiedere la sostituzione massiva degli apparati esistenti;

- minimizzare l'impatto sulle prestazioni nell'accesso alla rete da parte degli utenti autorizzati, evitando se possibile di introdurre ritardi a causa del processo di autenticazione e controllo di accesso;

- garantire il funzionamento della rete anche in caso di guasto dei componenti che fanno parte della soluzione NAC, prevedendo se possibile in tal caso una modalità di accesso "non autenticata".

SWITCH da tavolo ("moltiplicatori di porte di rete")

Nelle reti Aziendali è molto frequente rilevare la presenza di SWITCH "da tavolo", che generalmente vengono installati dagli stessi utenti per poter disporre di porte di accesso aggiuntive rispetto a quelle già installate negli uffici.

Di solito questi SWITCH si trovano nelle Sale Riunioni e vengono utilizzati per consentire a tutti i partecipanti di collegare il PC portatile alla rete locale, durante la riunione, per consultare dati e documenti nell'ambito dell'incontro.

Si tratta di dispositivi che non prevedono una interfaccia di gestione (quindi non compatibili con le soluzioni "Next Generation NAC") e che sono utilizzati come semplici "moltiplicatori di porte di rete".

Poichè il controllo di accesso alla rete viene effettuato solo sulle porte direttamente connesse agli SWITCH centrali, la presenza di questi moltiplicatori di porte può essere una seria minaccia per il NAC, in quanto è sufficiente che uno solo dei dispositivi connessi allo SWITCH da tavolo sia autorizzato a connettersi in rete per abilitare alla connessione anche tutti i restanti dispositivi (autorizzati o no) a lui collegati.

La soluzione NAC dovrà pertanto:

- identificare la presenza di questi "moltiplicatori di porte";

- bloccare di conseguenza la porta di accesso sullo SWITCH centrale;

- mantenere il blocco sino alla eventuale rimozione dello SWITCH da tavolo.

PC connessi "in cascata" ai telefoni VoIP

Nelle reti Aziendali è frequente l'utilizzo di una sola porta di rete per connettere simultaneamente un telefono VoIP ed un PC.

In questo caso all'interno del telefono VoIP è presente un piccolo SWITCH con una porta principale da collegare alla presa di rete ed una porta ausiliaria per collegare il PC "in cascata" al telefono.

In questo modo si risparmiano le prese di rete da installare negli uffici e si realizza un cablaggio più ordinato.

La soluzione NAC dovrà quindi:

- individuare la presenza simultanea sulla stessa porta dello SWITCH centrale di un "voice device" (il telefono VoIP) e di un "data device" (il PC);

- consentire la connessione simultanea di due dispositivi alla stessa porta dello SWITCH centrale, attraverso lo switch locale presente sul telefono, purchè si tratti di un "data device" connesso in cascata ad un "voice device";

- connettere ciascuno dei due dispositivi alla relativa VLAN di competenza ("voice VLAN", "data VLAN").

Stampanti di rete, marcatempo ed altri dispositivi "non 802.1x enabled"

Alla rete Aziendale sono solitamente connessi anche altri dispositivi, che possono non essere in grado di supportare alcun processo di autenticazione.

La soluzione NAC dovrà:

- identificare e classificare tali dispositivi;

- prevedere per essi appositi meccanismi di autenticazione alla connessione in rete, che siano compatibili con le loro caratteristiche (ad es. il "MAC Authentication Bypass").

La rete WiFi

Quasi tutte le realtà Aziendali sono ormai dotate di una infrastruttura di connessione Wireless, affiancata alla tradizionale infrastruttura basata su rete cablata.

E' opportuno che la soluzione NAC per la rete cablata sia in grado di integrarsi con l'architettura della rete WiFi, in termini di:

- interconnessione degli Access Point WiFi alla rete cablata;

- autenticazione all'accesso alla rete WiFi;

- gestione e controllo di accesso per Dipendenti, Collaboratori ed Ospiti;

- monitoraggio e controllo dei dispositivi connessi (sia alla rete WiFi che alla rete cablata).

Impatto sulla gestione

La scelta di una soluzione NAC deve infine fare i conti con l'attuale modalità di gestione, evitando per quanto possibile di introdurre nuovi processi e cercando di minimizzare l'impatto sulle attività e sui compiti attualmente svolti dai Sistemisti di Rete.

Processo di PROVISIONING per Dipendenti e Collaboratori

Le attività necessarie per configurare l'abilitazione di accesso alla rete locale per i Dipendenti ed i Collaboratori Esterni dovrebbero poter essere ricondotte all'attuale processo di "provisioning", ovvero le operazioni di configurazione che gli Amministratori dei Sistemi e della Rete debbono svolgere ogni volta che è necessario generare e fornire agli utenti autorizzati le credenziali di identificazione.

Andrebbe evitato, per quanto possibile, l'impiego di un processo specifico per configurare le abilitazioni richieste dal NAC.

Processo di PROVISIONING per Consulenti ed Ospiti

Le attività inerenti l'abilitazione all'accesso in rete per Consulenti ed Ospiti dovrebbero essere supportate da un processo automatizzato (possibilmente gestito dalla soluzione NAC), che preveda:

- l'identificazione automatica del dispositivo che richiede l'autorizzazione ad accedere in rete;

- l'acquisizione - mediante un "Captive Portal" - dei dati identificativi del richiedente e delle ragioni per cui si richiede l'accesso;

- la creazione automatica di una identità logica da associare al richiedente e delle relative credenziali di accesso;

- la consegna di tali credenziali attraverso un canale alternativo sicuro (ad es. mediante un SMS).

Processi di Monitoraggio della Rete e Supporto agli Utenti

L'introduzione di una soluzione NAC dovrebbe facilitare le operazioni di monitoraggio della rete e di assistenza tecnica svolte dai Sistemisti di Rete.

La soluzione NAC dovrebbe rendere disponibile una console dove è riportata una mappa organizzata dei dispositivi connessi alla rete, del loro stato e delle loro caratteristiche.

Dovrebbero essere disponibili inoltre funzionalità di ricerca ed analisi dei guasti e dei problemi.

I risultati di una sperimentazione svolta in Laboratorio

Di questo parleremo nel prossimo articolo.

Restate sintonizzati.

Cordialmente vostro,

Autostoppista Cyber Galattico.