Succede...

Anche alle squadre di calcio più famose e blasonate succede ogni tanto di subire un gol "a porta vuota".

Forse se ne sente parlare poco, anche perchè fanno più notizia invece i casi in cui un attaccante riesce incredibilmente a sbagliare un tiro così facile...

Ma anche le Reti Aziendali beccano dei "gol a porta vuota" !

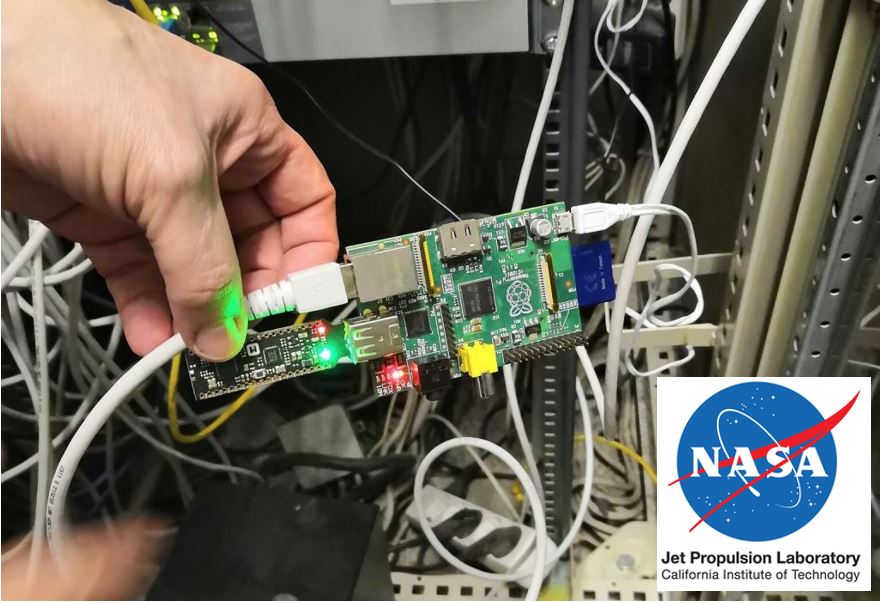

Il caso più recente è capitato nientemeno che al Jet Propulsion Laboratory della NASA, che si è trovato "in rete" una scheda Raspberry Pi attraverso la quale pare siano stati sottratti ben 500 Mbyte di dati nell'arco di 10 mesi:

Come può accadere ?

Facciamo un esperimento:

- prendete un qualunque PC portatile da casa e portatelo con voi in Ufficio;

- una volta in Ufficio, collegate il PC ad una qualsiasi delle prese di rete (se non ne trovate una libera o non avete con voi un cavetto di rete, scollegate temporaneamente un qualunque PC Aziendale che per il momento è inutilizzato);

- accendete il PC ed accedete a Windows con lo Username e la Password che usate a casa;

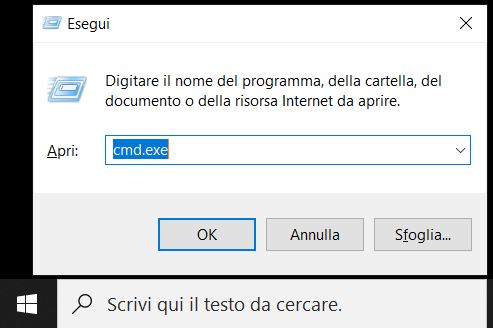

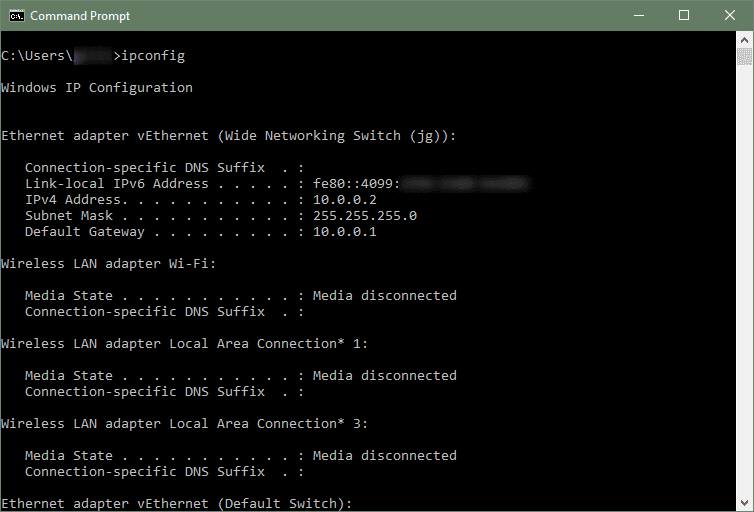

- una volta entrati nel PC, aprite una finestra di comandi (premendo i tasti "Windows" e "R", e poi digitando "cmd.exe");

- nella finestra di comandi, digitate il comando "ipconfig" e vedete cosa viene fuori:

Posso scommettere che quasi nel 100% dei casi il risultato di questo semplice esperimento sarà molto simile a quello che vedete qui sopra, cioè che la vostra Rete Aziendale avrà "regalato" al vostro PC di casa un indirizzo IP (nell'esempio: 10.0.0.2).

Perchè "regalato" ?

Perchè per ottenere quell'indirizzo IP (ovvero per "entrare in rete") il PC di casa non ha dovuto chiedere alcun permesso, nè ottenere alcuna autorizzazione dai sistemi Aziendali preposti alla gestione della sicurezza della Rete della vostra Azienda !

E' bastato solo che il PC di casa dicesse alla Rete Aziendale:

"Ciao ! Sono un PC con una scheda di rete il cui MAC Address è 54-E1-AD-68-7A-D3. Mi servirebbe un indirizzo IP".

Questa richiesta è stata immediatamente ricevuta dal Server che ha il compito di gestire gli indirizzi IP di tutti i dispositivi connessi alla Rete (DHCP Server), il quale ha risposto con tutti i parametri necessari a configurare la scheda di rete del PC per consentirle di connettersi alla Rete Aziendale.

In pratica, il PC di casa è entrato in Rete a porta vuota !

...e adesso, cosa può succedere ?

Beh, il PC di casa non ha ovviamente le "chiavi" per entrare nei Sistemi Aziendali, quindi non è (almeno teoricamente) in grado di costituire una minaccia diretta.

Però è come avere uno sconosciuto nascosto nel corridoio che - anche se non può entrare in nessuna stanza perchè tutte le porte sono chiuse a chiave - può stare lì ad osservarci quando passiamo e (se vuole) farci anche paura.

Se poi questo "estraneo" ha le capacità e gli strumenti necessari, può anche tentare di origliare le nostre conversazioni private, ad esempio utilizzando le tecniche di ARP-Poisoning di cui vi ho parlato qui.

E' probabilmente in questo modo che i cyber criminali sono riusciti a sottrarre tutte quelle informazioni alla NASA !

L'accesso alla Rete Aziendale non può essere "regalato" così !

In pratica, chiunque abbia accesso ai locali della nostra Azienda può connettere alla Rete Aziendale un PC o un altro dispositivo (come ad esempio il Raspberry Pi che i cyber criminali hanno installato nei Laboratori della NASA) senza che il Dipartimento IT ne sappia nulla !

Ci sono delle soluzioni per evitare tutto questo ?

Sì. Ad esempio nelle reti WiFi questo non succede, perchè per accedere alla rete WiFi è necessario come minimo conoscere la chiave di rete.

Inoltre la rete WiFi può essere facilmente configurata in modo da richiedere che l'utente si autentichi (ad es. con USERNAME e PASSWORD) prima di accedere.

Nelle reti CABLATE (che sono nate molto tempo prima delle reti WiFi) invece questi meccanismi di sicurezza non sono nativamente presenti.

Se non si implementano misure aggiuntive, il controllo di accesso alla rete cablata è delegato unicamente al controllo dell'accesso fisico ai locali dove sono presenti le prese di rete (es. gli Uffici) o dove sono presenti gli apparati di rete (es. i vani tecnici che contengono gli SWITCH e i PATCH PANEL).

DHCP Enforcement

Dal momento che (come abbiamo visto) è il Server DHCP che "regala" l'accesso alla rete cablata a qualsiasi dispositivo lo chieda, sembrerebbe ovvio cercare la soluzione nella implementazione sul Server DHCP di meccanismi per fare in modo che sia il Server stesso a verificare in qualche modo l'identità di chi richiede l'accesso, prima di concederlo.

Questi meccanismi (che vanno sotto il nome di "DHCP Enforcement") risentono però di significative limitazioni:

- possono essere facilmente aggirati (l'utente che accede può impostare la configurazione della scheda di rete in modo statico - inserendo manualmente l'indirizzo IP e gli altri parametri necessari - evitando così che il PC debba rivolgersi al DHCP Server per accedere);

- richiedono di norma l'installazione di un apposito programma "agent" sul PC, per funzionare correttamente.

Ethernet Remote Annihilator

Tempo fa, qualche Amministratore di Rete particolarmente infastidito dalla continua presenza di dispositivi non autorizzati connessi alla rete cablata si è inventato una soluzione piuttosto drastica al problema...

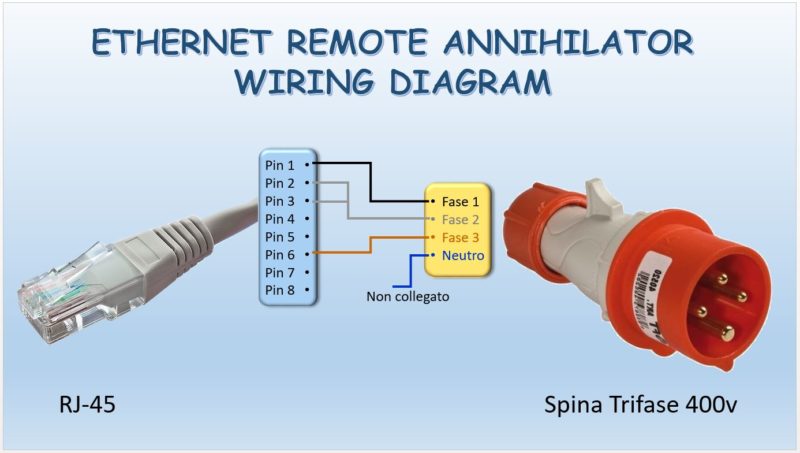

L'Ethernet Remote Annihilator (letteralmente "disintegratore di schede di rete a distanza") è un apparecchio elettrico di semplice realizzazione ed uso, di cui vi riporto qui sotto lo schema costruttivo:

Una volta individuato il dispositivo indebitamente connesso alla rete, basta recarsi nel vano tecnico, staccare dal PATCH PANEL il cavo che collega la presa di rete allo SWITCH e connettere al suo posto l'Ethernet Remote Annihilator, avendo cura di inserire bene la spina Trifase.

Dopo aver sentito il botto provocato dall'esplosione della scheda di rete, si rimette tutto a posto come prima, portandosi via l'Ethernet Remote Annihilator che potrà quindi essere successivamente riutilizzato per ulteriori "interventi risolutivi" ;-D

Scherzi a parte...

La soluzione al problema si chiama NAC (Network Access Control).

Ne parleremo nel prossimo articolo.

Restate sintonizzati.

Cordialmente vostro,

Autostoppista Cyber Galattico.