Abbiamo provato a mettere una sentinella a guardia dell'accesso della Rete Aziendale, implementando due diverse soluzioni di Network Access Control (NAC).

Ecco come è andata...

La soluzione NAC 802.1x

La sperimentazione di una soluzione NAC 802.1x richiede interventi di configurazione sugli apparati di rete, sui Client che si connettono e sull'infrastruttura di Autenticazione.

Per questo motivo si è scelto di allestire all'interno di un Laboratorio un apposito ambiente di Rete il più possibile simile all'attuale ambiente di Rete Aziendale, in cui poter effettuare tutte le modifiche e le prove necessarie.

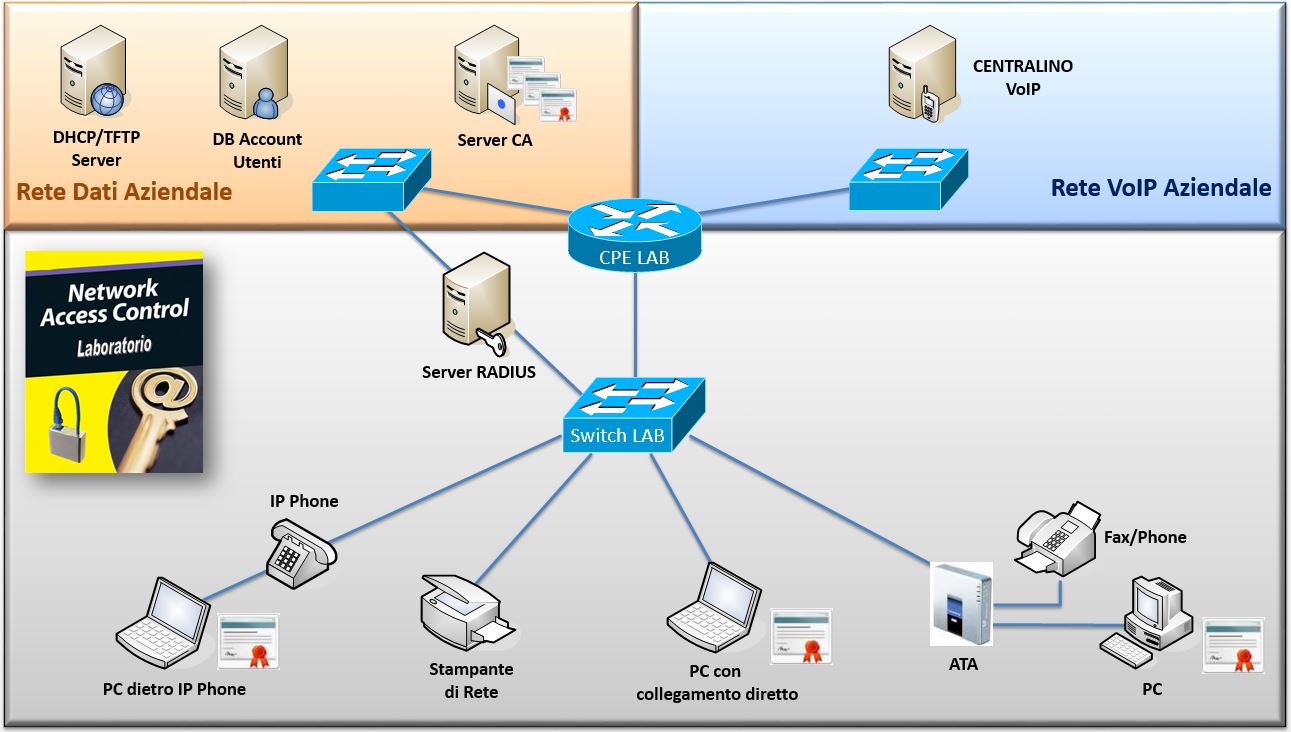

Architettura Laboratorio NAC 802.1x

La rete locale del Laboratorio è stata interconnessa con la Rete Dati Aziendale e con la Rete VoIP Aziendale, in modo da poter utilizzare l'infrastruttura di Autenticazione esistente (DB Account utenti e Certificate Authority) e per utilizzare le funzionalità di configurazione (TFTP Server) e di servizio (Centralino) della telefonia VoIP Aziendale.

All'interno della rete locale del Laboratorio sono stati installati i dispositivi necessari a riprodurre le principali casistiche di connessione di rete da sottoporre a test:

- Un PC Aziendale connesso in cascata ad un telefono VoIP (configurazione standard di una generica postazione di lavoro Aziendale);

- Una Stampante di rete (che può anche non essere in grado di supportare nativamente l'autenticazione 802.1x);

- Un PC Aziendale connesso direttamente in rete;

- Un Adattatore per Telefoni Analogici (ATA) dietro il quale può essere connesso un dispositivo telefonico analogico (ad es. un FAX), ed anche un PC.

All'interno della rete locale del Laboratorio è inoltre stato predisposto un Server RADIUS che svolge il ruolo di autenticatore:

- in modo "diretto" per quei dispositivi che non sono in grado di supportare nativamente l'autenticazione 802.1x (es. i telefoni VoIP, le Stampanti di rete, gli ATA);

- in modo "mediato" (come PROXY verso l'infrastruttura di Autenticazione Aziendale) per tutti gli altri dispositivi.

Le prove effettuate

I test hanno visto coinvolte diverse marche e modelli di SWITCH utilizzati nelle Reti Aziendali. La configurazione degli SWITCH è stata opportunamente modificata per attivare i meccanismi di autenticazione 802.1x sulle porte di rete. Allo stesso modo sono state abilitate sui PC le funzionalità di autenticazione di rete 802.1x utilizzando come credenziali i certificati utente rilasciati dalla Certificate Authority (CA) Aziendale.

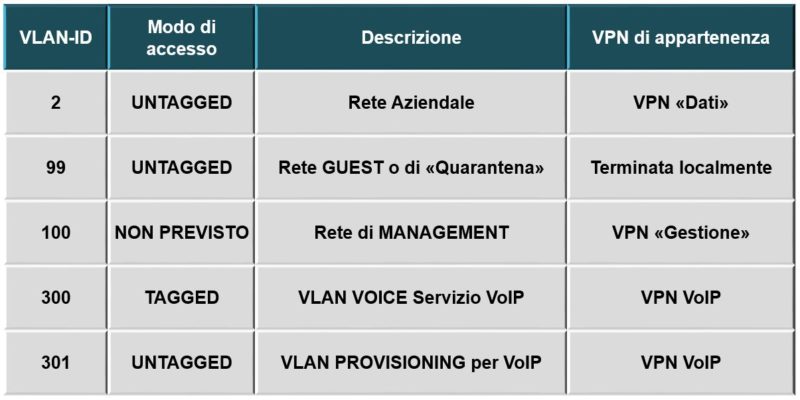

All'interno di ogni SWITCH sono state configurate differenti VLAN:

La strategia di utilizzo delle VLAN implementata nel Laboratorio NAC si è basata sui seguenti presupposti:

- La VLAN configurata "in access" di default sulle porte degli SWITCH non può essere la Rete Dati Aziendale, per evitare accessi alla Rete Aziendale da parte di Client non autorizzati;

- Un Client avrà accesso alla Rete Dati Aziendale solamente in modo dinamico (grazie agli attributi passati via RADIUS), in seguito al superamento di una fase di autenticazione;

- I Client che non superano la fase di autenticazione devono avere accesso unicamente alla VLAN GUEST (o di quarantena);

- La VLAN configurata "in access" di default deve comunque consentire il provisioning dei file di configurazione per gli apparati VoIP (tramite TFTP Server).

I test condotti nel Laboratorio hanno avuto come obiettivo la verifica del comportamento dell’infrastruttura di rete LAN a fronte di diverse casistiche.

I principi generali che hanno guidato l’individuazione dei vari casi di test e la definizione del comportamento atteso sono:

- Solo DATA-DEVICE autorizzati devono poter operare a pieno titolo sulla Rete Dati Aziendale, ottenendo accesso alla relativa VLAN configurata sullo SWITCH di accesso:

- PC dotati di un Certificato Utente X.509 emesso dalla CA Aziendale;

- Stampanti di rete che non supportano l’autenticazione 802.1x;

- Stampanti di rete che supportano l’autenticazione 802.1x.

- Solo VOICE-DEVICE autorizzati devono poter operare a pieno titolo sulla rete Rete VoIP Aziendale, ottenendo accesso alla relativa VLAN configurata sullo SWITCH di accesso:

- Telefoni VoIP;

- Adattatori ATA (Analog Telephone Adapter).

I risultati ottenuti

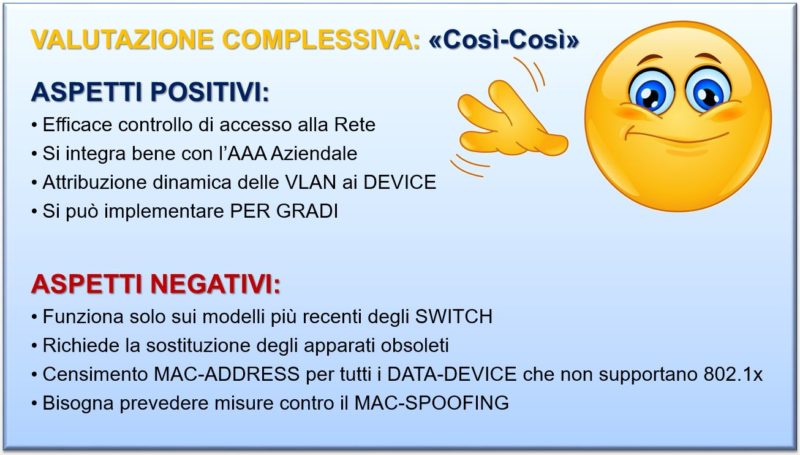

La soluzione NAC 802.1x sperimentata in Laboratorio ha mostrato che è effettivamente possibile realizzare un efficace controllo dell'accesso dei dispositivi alla Rete Aziendale per tutti gli scenari di utilizzo previsti, attribuendo dinamicamente le VLAN ai dispositivi che si connettono e subordinando l'accesso ad un processo di autenticazione.

E' stato relativamente semplice utilizzare i Certificati Utente emessi dalla CA Aziendale come meccanismo di autenticazione per l'accesso alla Rete. Per contro, tale scelta impone di subordinare l'implementazione della soluzione NAC 802.1x al rilascio massivo di Certificati per tutti gli Utenti Aziendali (oggi questi Certificati sono rilasciati solo per gli utenti abilitati all'accesso remoto tramite VPN).

L'implementazione della soluzione NAC 802.1x richiede l'applicazione di sostanziali modifiche alla configurazione attuale degli SWITCH di accesso. Non è necessario che tali modifiche siano applicate a tappeto su tutti gli SWITCH della Rete Aziendale perchè la soluzione sia operativa. E' possibile prevedere una implementazione "per gradi" (es. Sede per Sede), facilitando così il compito dei tecnici.

L'aspetto più critico della soluzione NAC 802.1x riguarda l'effettiva compatibilità degli SWITCH con i meccanismi di autenticazione e controllo previsti. Solo i modelli più recenti sono risultati pienamente compatibili.

Per implementare la soluzione NAC 802.1x diventa pertanto necessario procedere alla graduale e completa sostituzione di tutti gli SWITCH non compatibili attualmente installati in produzione, con un notevole impatto economico.

Una ultima osservazione riguarda l'autenticazione dei dispositivi che non supportano nativamente lo standard IEEE 802.1x.

Per consentire a tali dispositivi di essere comunque riconosciuti ed abilitati all'accesso alla Rete Aziendale è necessario configurare per essi una apposita regola di "bypass" dei meccanismi di autenticazione (MAB - MAC Authentication Bypass) basata sull'indirizzo fisico (MAC) della loro scheda di rete.

Quindi l'implementazione della soluzione NAC 802.1x richiede preventivamente il censimento del MAC Address di tutti i dispositivi (es. Stampanti di Rete, Telefoni VoIP, Adattatori per Telefono Analogici) che non supportano nativamente l'autenticazione 802.1x ma che devono essere connessi alla Rete Aziendale.

Poichè è possibile per un eventuale attaccante "falsificare" l'indirizzo MAC della scheda di rete, allo scopo di autenticarsi sfruttando l'indirizzo di un dispositivo Aziendale autorizzato, è inoltre necessario prevedere una soluzione in grado di contrastare gli effetti di un possibile attacco basato su tecniche di “MAC spoofing” (ad esempio autorizzando i dispositivi che si autenticano tramite MAC address all’accesso a VLAN segregate dal resto della Rete Dati Aziendale).

La soluzione "Next Generation NAC"

A differenza della soluzione precedente, la soluzione "Next Generation NAC" non richiede particolari modifiche sugli apparati di rete, se non la configurazione per la NAC appliance di alcune "mirror ports" da cui poter osservare il traffico di rete e l'abilitazione dell'accesso alle interfacce di "management" degli SWITCH.

Per questo motivo si è scelto di testare la soluzione direttamente in ambiente di produzione.

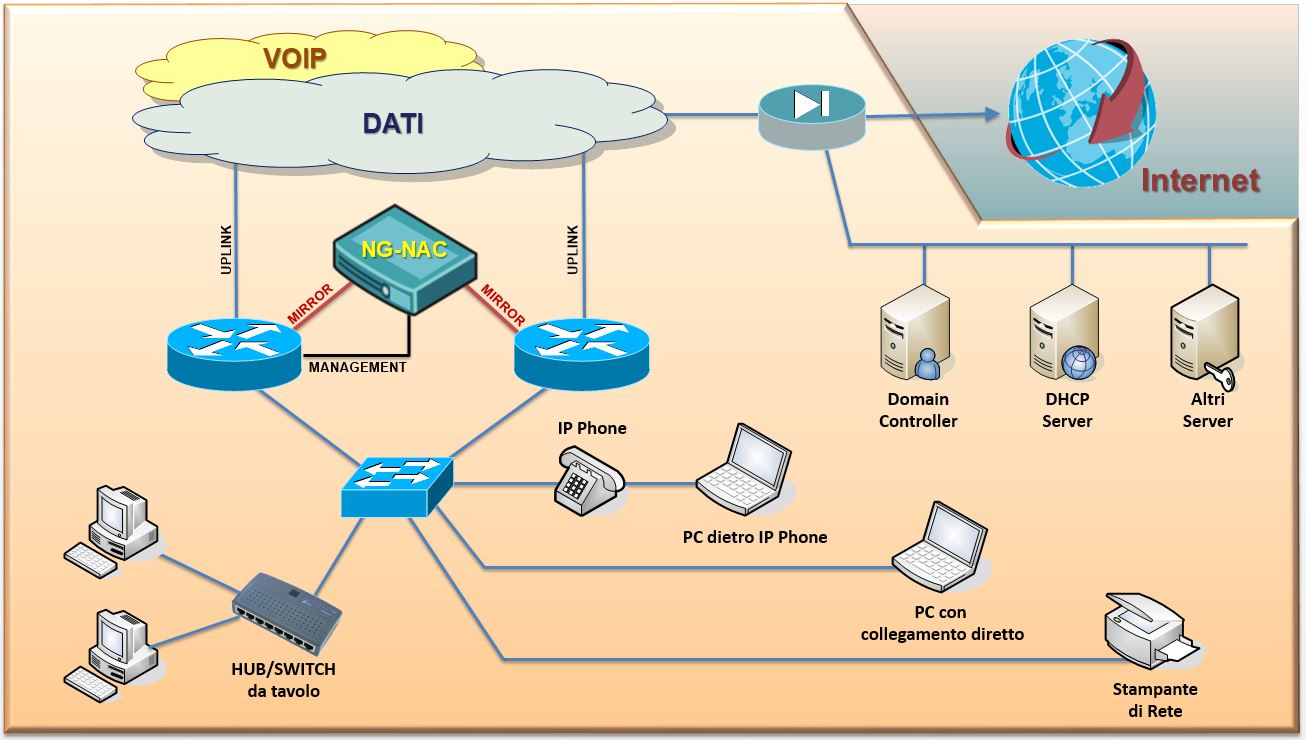

Architettura Ambiente di test "Next Generation NAC"

All'interno di un segmento della Rete Aziendale è stata installata una NG-NAC Appliance che è stata connessa alle "mirror ports" sui Router di accesso, in modo da consentirle di analizzare tutto il traffico di rete. L'interfaccia di gestione attraverso cui l'Appliance interagisce con gli apparati di rete è stata connessa alla Rete di MANAGEMENT degli apparati stessi ed è stata abilitata all'accesso sia in lettura che in scrittura dati tramite il protocollo SNMP.

Le prove effettuate

Dopo l'accensione e la configurazione dell'Appliance, le prime verifiche hanno riguardato la completezza e la reattività dei seguenti processi attuati della sonda NG-NAC:

- Individuazione dei dispositivi connessi alla rete;

- Classificazione dei dispositivi in base alla tipologia e all'utilizzo osservato;

- Individuazione dell’identità utente per i dispositivi legati in maniera univoca ad utenti finali.

Sono quindi state testate le seguenti azioni previste a fronte delle "policy" configurate :

- Attribuzione dinamica della VLAN in base al profilo utente;

- Blocco temporaneo della porta cablata cui è connesso un dispositivo non autorizzato;

- Redirezione del traffico Web su una apposita pagina di registrazione per richiedere l'autorizzazione all’accesso (Captive Portal per Ospiti).

I risultati ottenuti

Individuazione dei dispositivi connessi alla rete

I test effettuati hanno mostrato che, nella configurazione implementata, la sonda NG-NAC è stata in grado di individuare sostanzialmente tutti i dispositivi connessi alla rete, in tutti gli scenari d’uso (anche quando più dispositivi sono connessi dietro ad un'unica porta switch). Le informazioni essenziali recuperate dalla sonda per ciascun dispositivo sono:

- Indirizzo IP;

- Indirizzo MAC;

- Porta switch;

- Nome Netbios (se disponibile).

Tali informazioni sono state recuperate dalla sonda utilizzando un mix di tecniche, tra loro complementari:

- Tramite analisi passiva del traffico di rete osservato sulle porte in mirroring;

- Tramite ricezione di trap SNMP dagli SWITCH;

- Tramite interrogazione attiva degli SWITCH attraverso l'interfaccia a riga di comando (CLI) e SNMP;

- Tramite scansione attiva (NMAP) dei dispositivi individuati;

- Tramite connessione attiva (WMI) ai dispositivi Windows a Dominio individuati;

- Tramite ricezione di informazioni da parte di agenti eventualmente installati sui dispositivi.

Le informazioni recuperate tramite analisi passiva del traffico e tramite l’agente installato sul dispositivo vengono rese disponibili sulla console di gestione della sonda con latenze molto ridotte (dell’ordine di pochi secondi).

Le informazioni recuperate invece interagendo direttamente con gli SWITCH vengono rese disponibili con una latenza superiore (dell’ordine di qualche minuto).

Classificazione dei dispositivi connessi alla rete

I test effettuati hanno mostrato che, nella configurazione implementata, la sonda NG-NAC è stata generalmente(*) in grado di classificare correttamente la maggior parte dei dispositivi connessi alla rete in tutti gli scenari d’uso (anche quando più dispositivi sono connessi dietro ad un'unica porta switch). La classificazione base è stata:

- PC Windows a Dominio;

- PC Windows non a Dominio;

- PC Linux (*);

- Telefoni VOIP;

- Stampanti;

- Altri dispositivi.

(*) Nota: Senza l’installazione dell’agente, molti PC Linux non vengono classificati come tali, ma erroneamente inseriti nella categoria “altri dispositivi”.

Individuazione dell’identità degli utenti connessi

I test effettuati hanno mostrato che, nella configurazione implementata, la sonda NG-NAC è stata in grado di recuperare (con un mix di tecniche) l’identità degli utenti che stanno utilizzando i dispositivi connessi. Le tecniche utilizzate sono:

- Per i dispositivi Windows a Dominio, tramite connessione via WMI (utilizzando una utenza di servizio) ed esecuzione di Script Visual Basic (VBScript);

- Per tutti i dispositivi Windows e Linux, tramite colloquio tra agente preinstallato e sonda;

- Per PC non a Dominio sprovvisti di agente, tramite redirezione del traffico Web su una apposita pagina di Login del Captive Portal.

Attivazione delle azioni previste dalle "Security Policy"

I test effettuati hanno mostrato che, nella configurazione implementata, la sonda NG-NAC è stata in grado di applicare tutte le azioni previste dalle "security policy":

- Attribuzione dinamica della VLAN in base al profilo utente;

- Blocco della porta cablata cui è connesso un dispositivo non autorizzato;

- Redirezione del traffico Web sulla pagina di Login di un Captive Portal.

Una volta bloccata la porta relativa ad un dispositivo non autorizzato campione, la sonda è stata configurata per forzarne automaticamente la riabilitazione dopo un intervallo temporale prestabilito. Putroppo nelle prove effettuate non si è riusciti ad ottenere il comportamento atteso (la porta è rimasta bloccata).

La redirezione del traffico Web di un PC può avvenire solo per quei dispositivi di cui la sonda è in grado di effettuare l'esame del traffico Web. La redirezione ha quindi successo solo in presenza di traffico HTTP (non riesce in caso di traffico HTTPS).

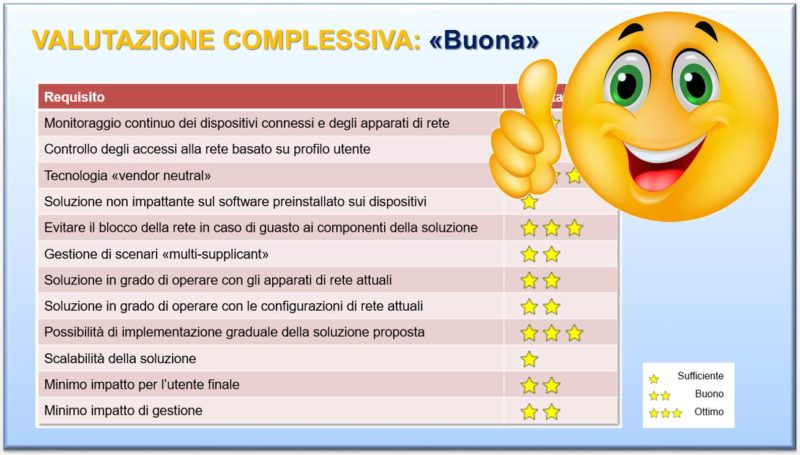

Conclusioni

La soluzione standard per conseguire l'obiettivo di controllare l'accesso alla Rete Aziendale sarebbe quella di adottare un approccio basato sullo standard IEEE 802.1x, secondo una logica che subordina l’ammissione del dispositivo alla Rete Aziendale alla verifica delle credenziali di accesso dell’utente.

Le prove svolte in Laboratorio hanno però mostrato che la soluzione 802.1x richiede la sostituzione e la riconfigurazione di buona parte degli apparati di rete esistenti per essere pienamente implementata.

La soluzione Next Generation NAC, si basa invece su un approccio diverso, che prevede la regolamentazione dell’accesso alla rete successivamente alla connessione del dispositivo alla stessa.

Le prove effettuate nell'ambiente di test hanno dimostrato che è possibile implementare un set di azioni automatiche di riconfigurazione dinamica delle connessioni di rete in base alle caratteristiche del dispositivo (tra cui il differente profilo dell’utente che lo utilizza) senza dover sostituire gli apparati di rete.

Non è infine da sottovalutare l'elevata utilità della Console di Gestione della sonda NG-NAC, su cui sono mostrate in tempo reale le informazioni relative a tutti i dispositivi connessi. La disponibilità di tali informazioni può rendere più semplice ed efficace l'assistenza agli Utenti da parte degli Operatori del Dipartimento IT, in caso di problemi legati alla connettività di rete.

La soluzione Next Generation NAC presenta in particolare i seguenti vantaggi:

- minimo impatto sulla rete: può essere attivata senza dover sostituire gli apparati di rete,

- minimo impatto sugli utenti: prevede l’autenticazione alla rete mediante le stesse credenziali già utilizzate per regolare l’accesso agli altri servizi informatici aziendali (quali posta elettronica, navigazione web, accesso a file server, etc.etc.),

- maggiore controllo sull’utilizzo della rete: permette il monitoraggio estensivo di tutti i dispositivi connessi alla rete,

- miglioramento della sicurezza di rete: consente l’accesso alla rete solo agli utenti autorizzati.

pertanto...

Cordialmente vostro,

Autostoppista Cyber Galattico.