Cosa viene in mente quando si sente parlare di intercettazioni ?

Di solito si pensa subito alla registrazione, l'ascolto e la trascrizione di conversazioni telefoniche tra individui sospettati di qualche crimine, svolta dalle Forze dell'Ordine su mandato della Magistratura, a fini di indagine. Oppure vengono in mente le intercettazioni ambientali (fatte con le "cimici" che ascoltano ciò che si dice in una stanza). Qualcuno pensa anche alle intercettazioni della casella di posta elettronica.

Sono certamente cose che solo i Servizi Segreti, la Polizia e qualche Detective Privato sono in grado di fare, perchè richiedono speciali attrezzature.

Quindi in Azienda non dobbiamo preoccuparci granchè, perchè i nostri PC, i nostri telefoni VoIP e i nostri Server sono collegati solo alla nostra Rete Locale e le comunicazioni con l'esterno sono protette dai Firewall e dalla cifratura...

Ma è vero ?

No. Anzi, nella stragrande maggioranza delle Reti Locali Aziendali è possibile intercettare qualsiasi comunicazione telematica o telefonica senza particolari attrezzature e con una minima conoscenza del funzionamento dell'Address Resolution Protocol (ARP).

A cosa serve e come funziona l'Address Resolution Protocol

In una rete Ethernet / IP, quando il computer "A" vuole inviare un pacchetto al computer "B", necessita di conoscere il suo indirizzo fisico (MAC address).

Se il computer "A" non conosce l'indirizzo MAC del computer "B" ma conosce solo il suo indirizzo IP, invierà attraverso il protocollo ARP a tutta la sottorete (broadcast) la seguente richiesta: "chi ha l'indirizzo IP: IP-B ?".

Il computer "B" (e solo lui) risponderà a questa richiesta con un messaggio diretto univocamente ad "A" (unicast) dicendo: "l'indirizzo IP: IP-B corrisponde all'indirizzo MAC: MAC-B".

A questo punto A invierà i pacchetti dati a B utilizzando il suo indirizzo MAC e sia A che B memorizzeranno questa associazione in apposite tabelle (ARP cache), per utilizzarla per ogni futura comunicazione.

Anche gli switch attraversati da questo scambio di informazioni memorizzeranno nella propria "Switch Route Table" l'associazione tra gli indirizzi MAC di A e B e le porte di rete cui essi sono collegati.

L'utilizzo combinato delle Tabelle ARP memorizzate nei computer e delle "Switch Route Table" fa sì che i pacchetti di rete vengano inoltrati direttamente ad ogni destinatario attraverso le porte cui sono connessi invece di essere trasmessi a tutta la rete. Questo consente di ottimizzare le prestazioni della rete e rende impossibile per qualsiasi computer in rete intercettare messaggi non a lui diretti.

Solo un amministratore della rete riuscirebbe a vedere tutto il traffico che fluisce attraverso lo switch, configurando una apposita porta di monitoraggio (SPAN port) verso cui inoltrare una copia di ogni pacchetto che transita.

Ma se un computer fosse in grado in grado di alterare le Tabelle ARP, potrebbe essere in grado di reindirizzare tutto il traffico di rete a suo piacimento ?

Sì.

Ciò è possibile grazie all'ARP-Spoofing !

ARP-Spoofing - ARP-Poisoning

Il protocollo ARP non prevede autenticazione tra i corrispondenti e ammette che possa essere inviata una risposta (ARP Reply) senza che questa sia legata ad una precedente domanda (ARP Request).

E' pertanto possibile per un computer "C" inviare in rete un messaggio del tipo "l'indirizzo IP: IP-X corrisponde all'indirizzo MAC: MAC-X" dove X può essere arbitrariamente forgiato (spoofing).

Alla ricezione di questo messaggio tutti gli elementi della rete (computer e switch) coinvolti nella comunicazione aggiorneranno di conseguenza le loro tabelle.

L'effetto che si ottiene è l'avvelenamento (poisoning) delle tabelle che vengono utilizzate dalla rete per instradare i pacchetti. Le tabelle contengono dati sbagliati iniettati ad arte dal computer "C".

Da questo momento in poi, le regole di instradamento dei pacchetti sulla rete seguiranno le informazioni contenute nelle tabelle "avvelenate".

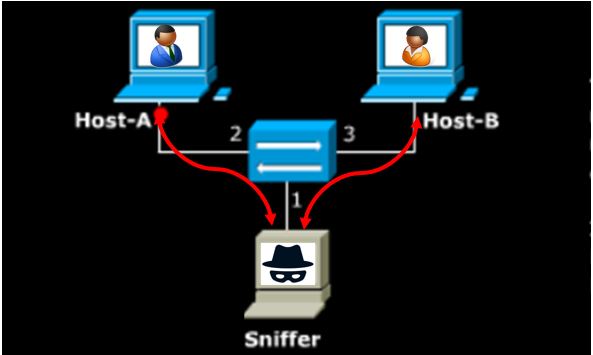

In questo modo il computer "C" può far credere ad A di essere "B" e far credere a B di essere "A". Facendo in modo che tutte le comunicazioni tra A e B transitino attraverso C.

Il computer "C" è ora in grado di intercettare tutte le comunicazioni tra A e B.

Cosa può accadere ?

Mediante l'ARP-Poisoning un attaccante connesso in qualsiasi punto della Rete Locale può:

intercettare tutte le comunicazioni tra 2 Computer connessi alla stessa Rete Locale

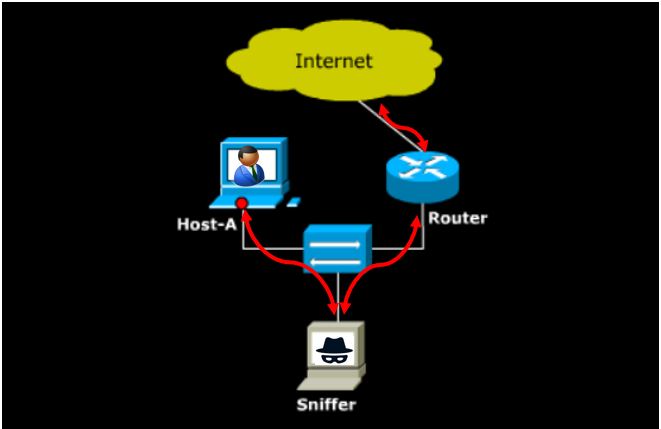

intercettare tutto il traffico Internet di un Computer (comprese le password inserite attraverso quel Computer per autenticarsi a siti Web)

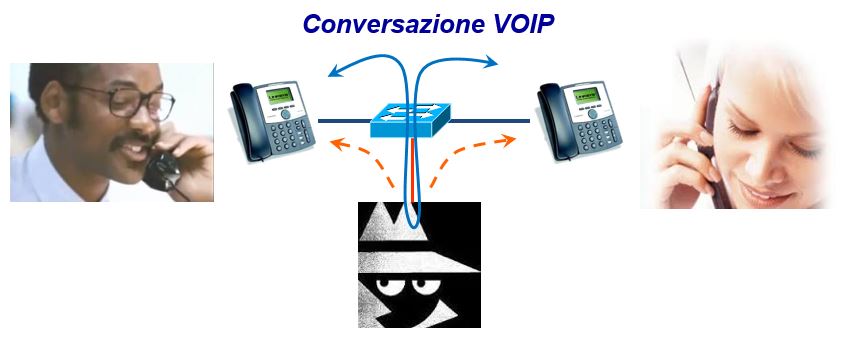

intercettare tutte le telefonate interne / esterne effettuate / ricevute da un telefono VoIP (registrando l'audio)

Va in particolare evidenziato che queste intercettazioni non richiedono assolutamente che il computer dell'attaccante sia fisicamente "vicino" ai dispositivi attaccati. Quindi anche un computer attaccante connesso ad una presa di rete posta in un edificio diverso (purchè facente parte dello stesso "dominio di broadcast" dei dispositivi attaccati) può effettuare queste intercettazioni.

Inoltre va detto che è quasi impossibile per gli amministratori di Rete accorgersi dell'attacco.

E' quindi facilissimo per l'attaccante operare in modo da non essere scoperto.

Quanto è difficile da realizzare questo tipo di attacco ?

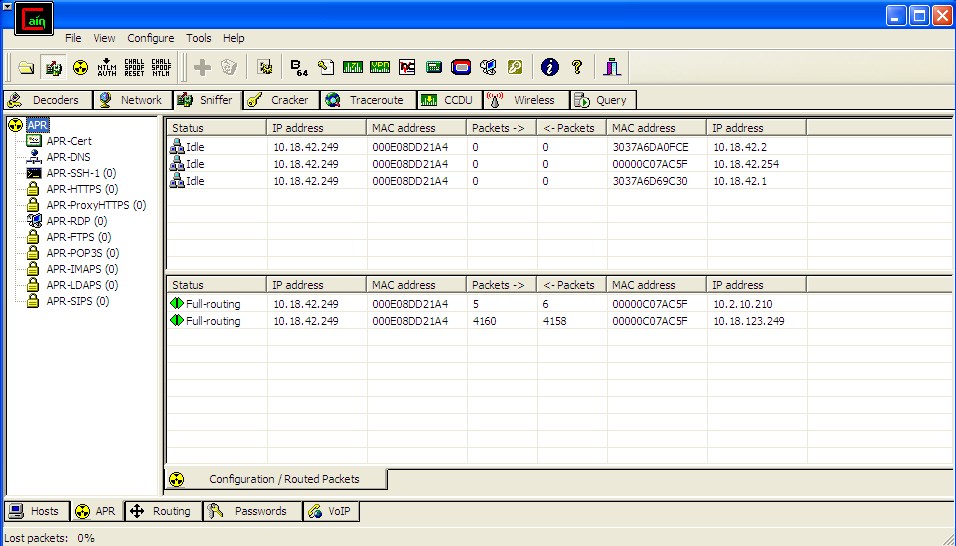

E' sorprendentemente facile effettuare questo tipo di attacco, anche grazie a dei TOOL liberamente scaricabili da Internet, sviluppati per verificare la vulnerabilità delle reti. Un esempio è il TOOL "cain" realizzato da Massimiliano Montoro:

Nessuna "cimice", nessuna tecnologia segreta, nessuna particolare abilità tecnica sono richieste !

Un computer connesso alla Rete Aziendale e un programma predisposto per forgiare pacchetti ARP sono sufficienti per carpire e, volendo, anche manipolare le informazioni scambiate attraverso la stragrande maggioranza delle Reti Locali Aziendali.

Cosa si può fare per scongiurare questo tipo di attacco ?

Beh, di questo parleremo la prossima volta...

Restate sintonizzati !

Cordialmente vostro,

Autostoppista Cyber Galattico.