7500 è il codice che i piloti inseriscono sul transponder per segnalare ai radar del traffico aereo la presenza di dirottatori a bordo.

Che c'entra con la sicurezza della nostra Rete Aziendale ?

Come abbiamo visto, anche la nostra Rete Aziendale può essere "dirottata" ingannando i computer attraverso l'avvelenamento delle tabelle che vengono usate per instradare i pacchetti (ARP poisoning).

Dirottando il traffico della Rete Aziendale, un attaccante è in grado di intercettare le informazioni trasmesse (dati, password, conversazioni telefoniche, ecc.) e portarsi via informazioni preziose.

E' possibile difendersi dall'intercettazione in rete ?

Sì, ci sono diverse tecniche che possono essere messe in atto per rendere molto difficile la vita agli spioni dirottatori del traffico di rete, anche se - va detto - non c'è una unica soluzione in grado di garantire la sicurezza al 100%.

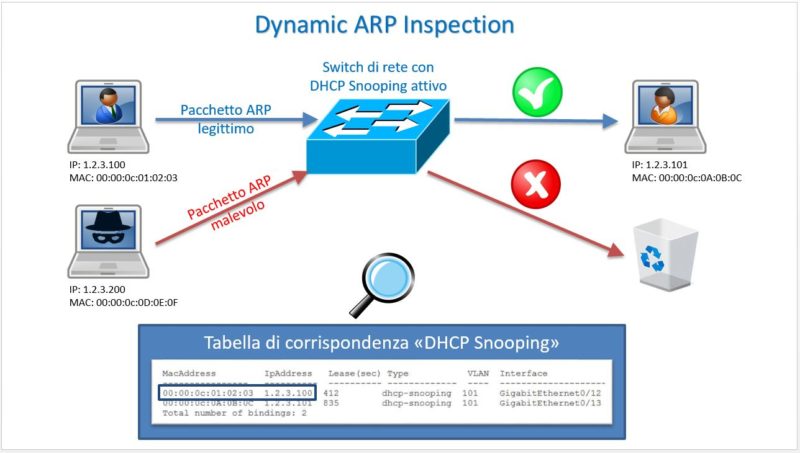

Una di queste tecniche si chiama Dynamic ARP Inspection e viene implementata attraverso la configurazione di apposite funzionalità sugli switch di livello 2 della rete.

Dynamic ARP Inspection

Il Dynamic ARP Inspection è una funzionalità di sicurezza che consente agli switch di verificare i pacchetti ARP (Address Resolution Protocol) che transitano in rete.

In pratica, ogni volta che lo switch viene attraversato da un pacchetto ARP, lo switch controlla se i dati relativi all'indirizzo IP e al MAC-Address contenuti nel pacchetto ARP sono "validi", scartando tutti quei pacchetti ARP arbitrariamente forgiati da un attaccante per "avvelenare" le tabelle di instradamento.

Sono giudicati "validi" dal Dynamic ARP Inspection solo i pacchetti ARP che contengono coppie di MAC-Address / IP-Address presenti in una Tabella di Corrispondenza memorizzata all'interno dello switch stesso, che viene dinamicamente creata ed aggiornata attraverso una funzionalità chiamata "DHCP Snooping", che significa più o meno "curiosare nel traffico DHCP".

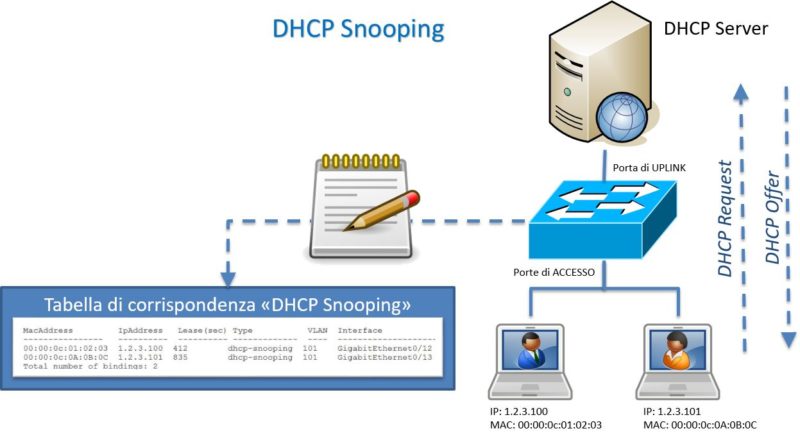

DHCP Snooping

Nelle Reti Locali Aziendali di norma la configurazione dei parametri necessari ai PC per comunicare in rete viene effettuata in maniera DINAMICA, mediante uno scambio di messaggi secondo il protocollo (DHCP - Dynamic Host Configuration Protocol) tra i PC ed un apposito Server (DHCP Server).

Quando un PC viene connesso alla rete, genera e trasmette un messaggio di richiesta di configurazione dinamica (DHCP Request).

Il DHCP Server ha il compito di rispondere a questo messaggio (DHCP Offer) indicando al PC i parametri necessari per il suo corretto funzionamento sulla rete a cui è collegato, e cioè:

- L'indirizzo IP

- La maschera di sottorete

- Il default gateway

ed altri parametri.

Attivando la funzionalità di DHCP Snooping, lo switch viene messo in grado di "curiosare" all'interno di questo scambio di messaggi tra i PC e il DHCP Server e di costruire e tenere aggiornata la tabella di corrispondenza che serve per il Dynamic ARP Inspection.

Poichè la tabella viene costruita ed aggiornata dallo switch solo sulla base delle informazioni provenienti da una "fonte fidata" (quale è il Server DHCP della Rete Aziendale), non è possibile per un attaccante alterare le informazioni che vi sono registrate.

Anche qualora un PC attaccante (connesso ad una porta di accesso dello switch) tentasse di fingersi un DHCP Server per iniettare in rete messaggi alterati ad arte, la funzionalità di DHCP Snooping ignorerebbe questi messaggi in quanto non provenienti dalla porta di UPLINK dello switch.

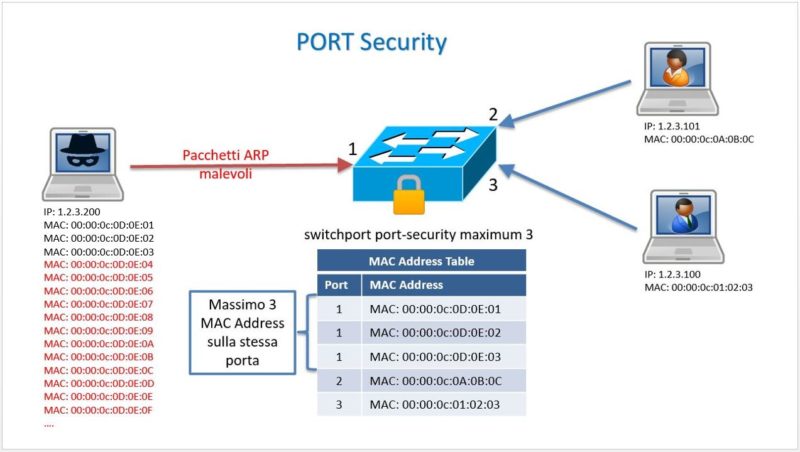

PORT Security - un ultimo passo necessario

Il "filtraggio" dei pacchetti ARP malevoli svolto dal Dynamic ARP Inspection funziona solo se i meccanismi di instradamento dei pacchetti sullo switch lavorano correttamente.

Un PC attaccante che inviasse in rete una grande quantità di pacchetti ARP con molteplici MAC Address forgiati ad arte potrebbe rapidamente saturare le tabelle usate dallo switch, mettendo "fuori uso" i suoi meccanismi di instradamento.

In caso di saturazione di queste tabelle lo switch inizierebbe a comportarsi come un hub, propagando ogni pacchetto su tutte le porte.

Per evitare questo fenomeno è necessario configurare sullo switch la funzionalità di "PORT Security", tramite la quale viene limitato il numero massimo di MAC Address che possono risultare connessi alla medesima porta.

Scacco in 3 mosse ai dirottatori della rete...

Le tecniche di ARP Poisoning possono essere impiegate da un attaccante connesso alla Rete Locale Aziendale per dirottare ed intercettare le comunicazioni.

Questa tipologia di attacchi coinvolge gli ENDPOINT più che la Rete (si basa sull’inquinamento delle tabelle ARP che ogni device in Rete mantiene ed utilizza per instradare correttamente i propri pacchetti).

Di norma la Rete è “trasparente” a questi vettori di attacco, in quanto il traffico ARP generato dall’attaccante non innesca la rilevazione di alcuna anomalia sugli switch.

Adottando la soluzione qui prospettata (PORT Security + DHCP Snooping + Dynamic ARP Inspection) la Rete viene messa in grado di bloccare il vettore di attacco (gli switch "scartano" i pacchetti ARP malevoli iniettati dall'attaccante).

Questa non è l'unica soluzione possibile, ma è di semplice attuazione poichè richiede solo un intervento sulla configurazione degli switch.

Per realizzare questa soluzione è necessario che gli switch supportino le funzionalità di PORT Security, DHCP Snooping e Dynamic ARP Inspection. Tali funzionalità sono certamente supportate dai modelli più recenti, ma in una Rete Aziendale possono essere presenti anche apparati di rete "datati", che non sono in grado di supportarle. In questo caso si può procedere comunque con una implementazione graduale "a macchia di leopardo" (per sottorete) in attesa della sostituzione degli swicth obsoleti.

Questa soluzione è stata testata in Laboratorio ed è stata implementata con successo nelle principali sottoreti di una grande Multiutility Italiana.

Cordialmente vostro,

Autostoppista Cyber Galattico.